3CX IP Santral Sisteminin Güvenliği

Bu yazıda 3CX IP Santral Sisteminin saldırılara ve zafiyetlere karşı korumak için geliştirdiği ve izlediği yöntemler ile 3CX IP Santral yazılımına ek olarak alınabilecek önlemlerin neler olabileceğine değinilecektir.

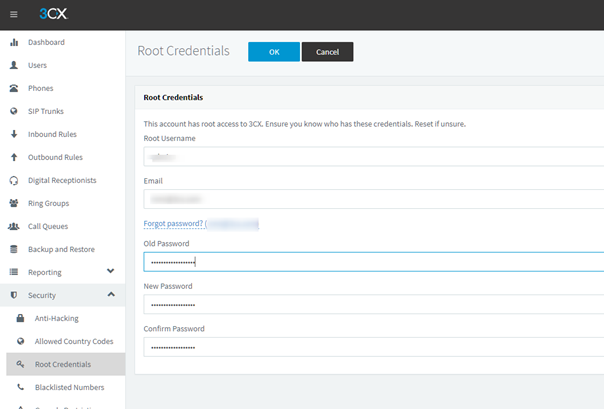

1. Eylem: Root/Yönetici Hesabı Kimlik Bilgilerini Değiştirin

Şu anda Yönetim Konsolu parolasının güvenliğinin ihlal edildiğine dair bir kanıt yoktur.

3CX kurulumlarında PBX'i yönetmek için bir Root hesabı oluşturulur. Root hesap genellikle bayiler tarafından sistemi kurmak ve yönetmek için kullanılır. Hizmet aldığınız bayinizi değiştirdiyseniz veya şifrenin en son ne zaman değiştirildiğinden emin değilseniz, periyodik olarak değiştirmenizi tavsiye ederiz.

Root şifresini değiştirmek için:

- PBX Yönetim Konsolunuzda admin/root olarak oturum açın.

- Sol panelden “Security > Root Credentials” menüsüne geçin.

- Old Password alanına mevcut Root parolanızı yazın.

- New Password ve Confirm Password alanlarına yeni Root Parolanızı yazın ve “OK” butonu basarak kaydedin.

Not: Parola en az 10 karakter uzunluğunda, boşluksuz olmalı ve bir küçük harf, bir büyük harf ve bir rakam içermelidir.

- Bu, Yönetim Konsolu oturumunuzu kapatacak ve yeni kimlik bilgilerinizle yeniden oturum açmanız gerekecek.

Root kimlik bilgilerinizi mi unuttunuz?

Root kimlik bilgilerinizi unuttuysanız, bunların PBX'inizde yapılandırılan yönetici e-postasına aşağıdaki şekilde gönderilmesini sağlayabilirsiniz:

- Yönetim Konsolunuzun oturum açma ekranına gidin.

- " Forgot password?" seçeneği çıkana kadar doğru kullanıcı adı, ancak yanlış şifrelerle birkaç kez giriş denemesi yapın.

- Bu, mevcut kimlik bilgilerinizi kurulum sırasında PBX'te yapılandırılan yönetici e-posta adresine otomatik olarak gönderecektir.

- Yönetim konsolunda oturum açmak için bu kimlik bilgilerini kullanın ve bunları sıfırlamak için yukarıdaki bölümdeki adımları izleyin.

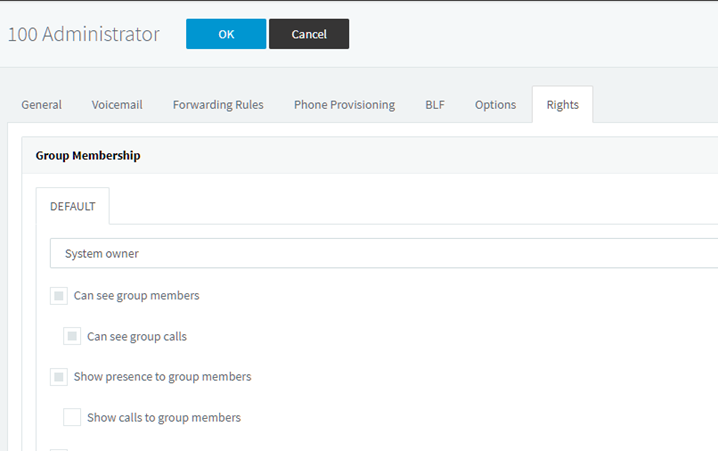

2. Eylem: Bir Sistem Sahibi Atayın

V18 Güncelleme 6 ile birlikte, 3CX PBX sisteminizde Sistem Sahibi (System Owner) rolünün lisans sahibi ya da en yetkili kullanıcının dahili numarasına (Extension number) atanması gerekmektedir. Sistem sahibi 3CX Santral sistemini yönetecek Sistem Yöneticisi (System Administrator) kullanıcısı atayabilecek tek yetkili hesaptır.

Yeni bir Sistem Yöneticisi atamak için:

- Sistem sahibi kullanıcınız ile 3CX Yönetim ekranında oturum açın ve "Users" menüsüne gidin.

- Sistem yöneticisi yetkisi vermek istediğiniz dahili numaranın ayarlar sayfasına girip 'Rights' sekmesine tıklayın.

- 'Grup Üyeliği (Group Membership)' bölümünde “Sistem administrator” rolünü seçip kaydedin.

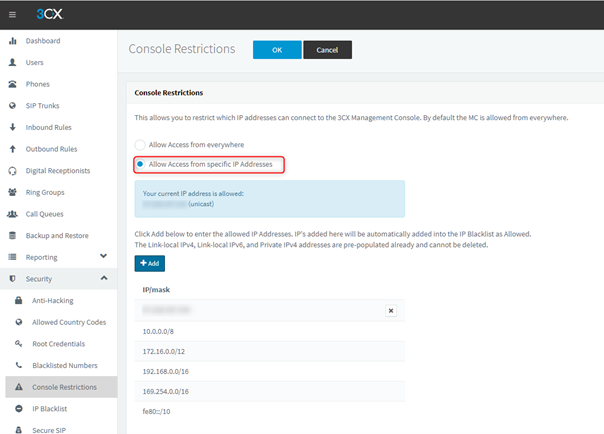

3. Eylem: IP Adresi ile Yönetim Konsolu ve Web İstemcisi Yönetici Görünümüne Erişimi Sınırlayın

3CX Santral sistemini bulutta barındırıyorsanız aşağıdaki talimatlar doğrultusunda ofisinizin sabit IP adresi ile sınırlayın.

3CX Santral siteminizi firmanız bünyesinde barındırıyorsanız firma ağınız dışından yönetim konsoluna erişimi kısıtlayın.

- Yönetim Konsolunda oturum açın.

- Sol panelden “Security > Console Restriction” menüsüne gidin.

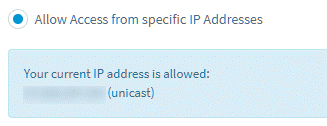

- “Allow Access from specific IP Addresses only” seçeneğini seçin.

- Bir IP eklemek için +Add” düğmesini tıklayın.

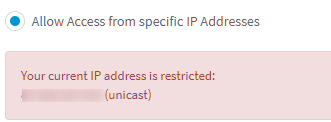

- Önemli: Tamam'ı tıklamadan önce, mevcut IP adresinize izin verildiğini belirten mavi bilgi mesajını gördüğünüzden emin olun.

- Bu kırmızı uyarıyı görüyorsanız, mevcut uzak ofis IP Adresinizi izin verilenler listesine eklememişsiniz demektir. Bu mesajı görürken Tamamı tıklamak sizi Yönetim Konsolu / Web İstemci Yönetici Görünümüne erişimi engelleyecektir.

Önemli! Sabit bir IP'ye sahip olduğunuzdan emin olun! Dinamik bir IP'niz varsa ve değişirse, Yönetim Konsolunuz kilitlenir.

4. Eylem: Kullanıcı Kimlik Bilgilerini Yönetim Konsolu / Web İstemcisi Yönetici Ekranı Aracılığıyla Sıfırlayın

Web İstemcisi Yönetici Ekranı:

Web İstemcisinin yeni Yönetici ekranını kullanarak Sistem Sahibi Kullanıcılar da dahil olmak üzere herhangi bir kullanıcının kimlik bilgilerini sıfırlayabilirsiniz.

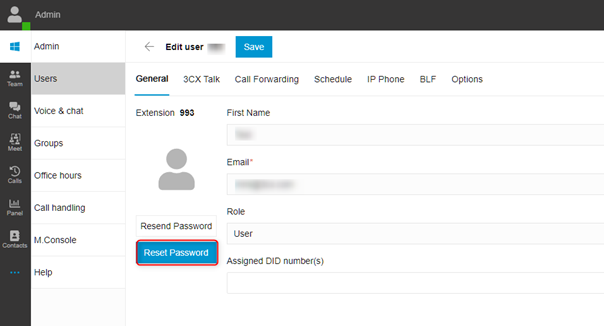

- Sistem Sahibi yada Sistem yöneticisi kimlik bilgilerinizi kullanarak Web İstemcisinde oturum açın ve "Yönetici > Kullanıcılar" sayfasına gidin.

- Kimlik bilgilerini değiştirmek istediğiniz kullanıcıyı düzenleyin ve “Şifreyi Sıfırla” butonuna tıklayın. Bu kullanıcının şifresini sıfırlayacak ve onlara yeni kimlik bilgilerini içeren bir hoş geldiniz e-postasını otomatik olarak yeniden gönderecektir.

Yönetim Konsolunda:

Kullanıcıların işten ayrılması ya da sisteme erişim bilgilerinin ifşa olması gibi durumlarda santralinize erişim bilgilerini tek ya da toplu olarak sıfırlayabilirsiniz.

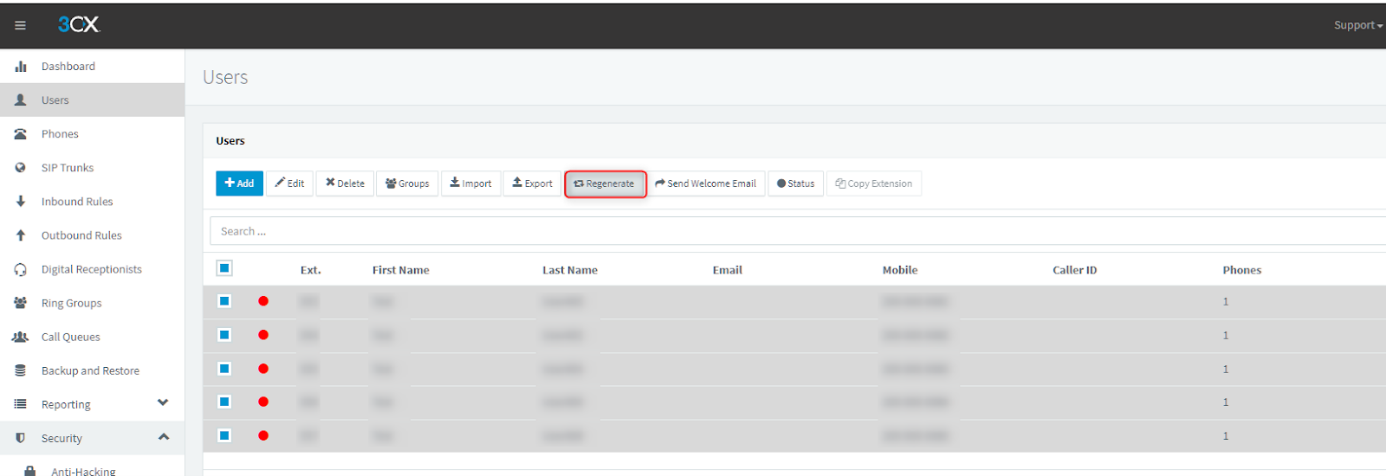

- Sistem Yöneticisi veya Sistem Sahibi Kimlik Bilgilerini kullanarak Yönetim Konsolunda oturum açın ve “Users” sayfasına gidin.

- Kimlik bilgilerini sıfırlamak istediğiniz tüm kullanıcıları seçin ve “Regenerate” butonuna tıklayın.

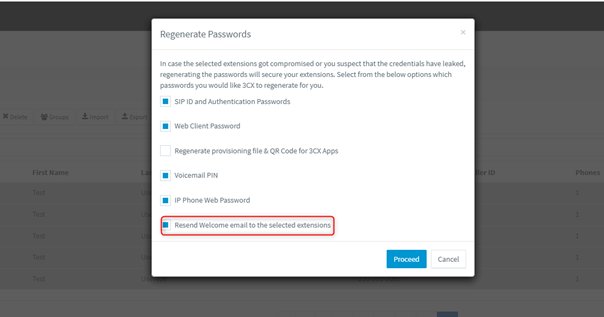

- Parolaları Yeniden Oluştur ekranında, her kullanıcı için sıfırlamak istediğiniz kimlik bilgilerini seçin ve “Proceed” butonuna tıklayın.

- Muhtemelen Web İstemci Şifresi yeterlidir.

- Etkilenen tüm kullanıcıların yeni kimlik bilgilerini içeren bir karşılama e-postası alması için "Resend Welcome email to the selected extensions" seçeneğini işaretlediğinizden emin olun.

Aşağıdaki seçenekleri sıfırlamayı seçerseniz, bu uzantılarda kayıtlı tüm IP telefonları veya uygulamaları yeniden yapılandırmanız gerekeceğini unutmayın.

- SIP Kimliği ve Kimlik Doğrulama Parolaları

- Sesli posta PIN'i

- IP Telefon Web Şifresi

- 3CX Uygulamaları için ön hazırlık dosyasını ve QR Kodunu yeniden oluşturun

Kullanıcılarınız için yalnızca Yönetim Konsolu / Web İstemci kimlik bilgilerini sıfırlamanız gerekiyorsa, seçmeniz gereken tek seçenek “Web İstemci Parolası” dır.

5. Eylem: Sisteminizi Bir Güvenlik Duvarı Arkasında Barındırın.

|

PORT |

PROTOKOL |

AÇIKLAMA |

GEREKSİNİM |

|

5001 |

TCP |

Web Sunucusunun HTTPs Portu |

3CX uygulamasını, Bridge Presence, Yerel ağınız (LAN) dışından IP Telefonları ve 3CX WebMeeting işlevselliği kullanmayı düşünüyorsanız. |

|

5060 |

TCP&UDP |

3CX SIP Portu |

VoIP hizmeti, WebRTC ve Ofis dışınızda IP Telefon kullanmayı düşünüyorsanız. |

|

5090 |

TCP&UDP |

3CX TÜNEL Portu |

3CX Tünel Protokolünü (Windows / Android / iOS tabanlı 3CX uygulaması) kullanarak veya 3CX SBC (Oturum Sınırı Denetleyicisini) kullanarak IP Telefonlarınızı sisteminize kaydetmeyi düşünüyorsanız. |

|

9000 - 10999 |

UDP |

3CX RTP Portları |

Yerel ağınız (LAN) dışından IP Telefonlar ve VoIP ses hizmeti alıyorsanız. |

3CX Santral Sisteminizi firmanız bünyesinde veya bulut tabanlı bir sunucuda barındırıyor olsanız da bir güvenlik duvarı cihazı / yazılımı arkasında çalıştırın. 3CX santral sisteminin ihtiyaçlarınız dışında kalan portların tamamının kapalı olmasına dikkat edin.

Yukarı da ki tabloda kullanım amaçlarına göre 3CX IP Santral Sisteminin ihtiyaç duyduğu portlar belirtilmiştir. Güvenlik duvarınızda hangi portları açmanız gerektiği konusunda fikir sahibi olmanız açısından en yaygın 2 kullanım türüne göre aşağıda gerekli açıklamaları bulabilirsiniz.

- IP Santral Sisteminizi Bulutta Barındırıyorsa:

- IP Telefonlar:

- Seçenek – Bulut sunucunuz ile firmanız arasında özel VPN ağı kurulmasını alınabilinecek en iyi yöntemlerden biridir. Bu sayede IP Telefon ve santral trafiğinizi güvence altına almış olur ses ve sinyalleşme bilgileri 3. Kişilerin dışarıdan erişimini engellemiş olursunuz. VPN ağı sayesinde IP telefonların yapılandırılması daha kolay olur. Ofis içindeki dahiliden dahiliye görüşmelerde peer to peer olarak ofis ağınız içerisinde oluşacağı için bulut sunucunuz ile gereksiz bir trafik oluşturmamış olursunuz. Ofisinizin güvenlik duvarınızda IP Telefonlar için herhangi bir port açmanıza gerek kalmaz.

- Seçenek – VPN ağı kurulamadığı durumlarda 3CX firmasının kendi güvenlik yazılımı olan SBC yazılımını ofisiniz ağında bir Windows / Debian 11 işletim sistemli bir pc ye ya da Raspberry pi 3b+ ve üzeri bir cihaza kurarak bulutta barınan 3CX santral sisteminiz ile TLS protokolü üzerinden bir tünel bağlantısı sağlayarak IP Telefon ve santral trafiğinizi güvence altına almış olur ses ve sinyalleşme bilgileri 3. Kişilerin dışarıdan erişimini engellemiş olursunuz. IP telefonların yapılandırılmasında PnP yöntemiyle uzaktan kurulumlarını gerçekleştirebilirsiniz. SBC bağlantısı için Bulut sunucunuzun güvenlik duvarında 5090 TCP&UDP ve 5001 TCP portlarını NAT yapmanız gerekmektedir. Ofisinizin güvenlik duvarında herhangi bir port açmanıza gerek yoktur.

- Seçenek – Ofisiniz ile Bulut sunucunuz arasında VPN ya da SBC yazılımı olmadan IP telefonları kullanmanız önerilmese de böyle bir yapılandırma yöntemi de mevcut 3CX yönetim konsolunda STUN NAT yöntemi ile IP Telefonlarınızı yapılandırabilir ve kullanabilirsiniz. Bu yöntemi kullanabilmek için bulut sunucu güvenlik duvarında 5060 TCP&UDP ve 9000 – 10999 UDP portlarını NAT yapmanız gerekmektedir. Bazı durumlarda (görüşmelerde tek yönlü yada çift yönlü ses gelememe sorunları oluşursa ) ofis güvenlik duvarınızda da her bir IP Telefon için SIP ve RTP portlarını NAT yapmanız gerekebilir. Bu yöntemin en büyük dezavantajı açılan IP Telefon ve Santral trafiğinin tüm dünyaya açık olmasıdır. Bunun önüne geçmek için her 2 güvenlik duvarında açılan portlara erişimde kaynak IP adresi ile sınırlandırılması olacaktır.

- 3CX Mobil Softphone: Cep telefonlarınızda 3CX uygulamasını kullanabilmek için Bulut sunucunuzun güvenlik duvarında 5090 TCP&UDP ve 5001 TCP portlarını NAT yapmanız gerekmektedir.

- 3CX Webmeeting: 3CX Webmeeting hizmetini kullanabilmek için 5001 TCP portunun NAT yapılması gerekmektedir.

- VOIP Trunk / Dış Hatlar: Firmanız Dış hat hizmetini VoIP tabanlı bir operatörden alıyorsa 5060 TCP&UDP ve 9000 – 10999 UDP port aralığını NAT yapmanız gerekmektedir. Operatörünüzle VoIP hesabınızı doğrulama yönteminiz ister “Register Based” ister “IP Based” olsun güvenlik duvarınızda bu portların kaynak IP adresini VoIP hizmeti aldığınız operatörünüzün IP adresi ile sınırlamanız çok önemlidir. Aksi halde Global SIP portu olan 5060 portunuza çok fazla saldırı girişimi oluşacaktır. Bu tür istekleri güvenlik duvarı üzerinde bloklamak santral sisteminizi gereksiz SIP trafiğinden kurtaracak ve rahatlatacaktır.

- IP Santral Sisteminizi Ofis Ağınız İçinde Bir Sunucuda Barındırıyorsa:

- IP Telefonlar: Ofis içinde IP Telefon kullanımında herhangi bir port açma ihtiyacınız bulunmamaktadır. 2 veya daha fazla yan şubeniz varsa şubeleriniz arasında özel bir VPN ağı olması veya şubelerinizde ki telefonların 3CX SBC yazılımı arkasında çalıştırmak alınabilinecek güvenlik önlemleri arasındadır.

- 3CX Mobil Softphone: Cep telefonlarınızda 3CX uygulamasını kullanabilmek için ofisinizde ki sunucunuzun güvenlik duvarında 5090 TCP&UDP ve 5001 TCP portlarını NAT yapmanız gerekmektedir.

- 3CX Webmeeting: 3CX Webmeeting hizmetini kullanabilmek için 5001 TCP portunun güvenlik duvarınızda NAT yapılması gerekmektedir.

- VOIP Trunk / Dış Hatlar: Ofisiniz bünyesinde bulunan 3CX IP Santralinizde VoIP hizmeti kullanıyorsanız:

- Seçenek – Kapalı devre VoIP hizmeti veren (Superonline, Vodafone, Türk Telekom vb.) operatörleri tercih edilmesi durumunda güvenlik duvarınızda herhangi bir port açmanıza gerek yoktur. Bu tür VoIP hizmetlerinde operatörünüzün ofisinize dış dünyadan yalıtılmış bir internet alt yapısı üzerinden ses hizmeti verirler.

- Seçenek – Ofisiniz internet ağı üstünden VoIP ses hizmeti alıyorsanız. 5060 TCP&UDP ve 9000 – 10999 UDP port aralığını güvenlik duvarınızda NAT yapmanız gerekmektedir. Operatörünüzle VoIP hesabınızı doğrulama yönteminiz ister “Register Based” ister “IP Based” olsun güvenlik duvarınızda bu portların kaynak IP adresini VoIP hizmeti aldığınız operatörünüzün IP adresi ile sınırlamanız çok önemlidir.

6. Eylem: Geri Bildirimlerinizi Yapılandırın.

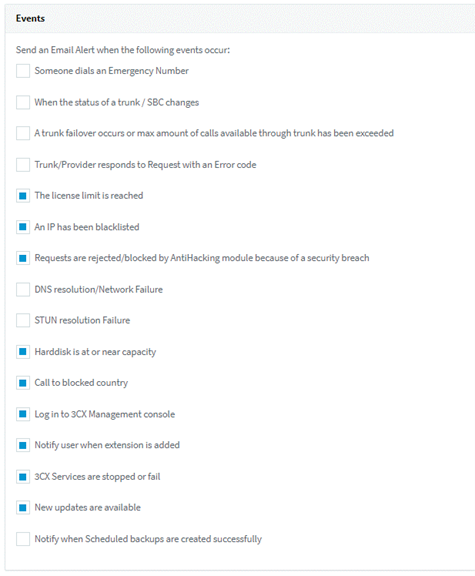

3CX IP Santral sisteminizde oluşabilecek olaylardan haberdar olmak için “Settings -> Mail” menüsünde “Notification” sekmesinde “Event” başlığı altında bulunan olay türlerinden haberdar olmak için ilgili olay başlıklarının seçili hale getirilmesi ve “Email address for notifications” alanında sistem yöneticisi mail adresinin girili olması gerekmektedir. Bu aşana virgül ile ayrılmış birden fazla mail adresi girilebilmektedir. Bu tablodaki olaylar arasında aşağıdaki olay başlıklarının aktif olması şiddetle önerilir.

- An IP has been blacklisted: Yetkisiz giriş denemelerinde “Anti-Hacking” kurallarına takılan IP adresler Kara listeye (Black List) alınır. Bu seçeneği aktif ederek saldırının gerçekleştiği andan haberdar olarak gerekli önlemleri alabilirsiniz.

- Call to blocked country: “Security -> Allowed Country Codes” menüsü altında bulunan izin verilen ülkeler dışında bir ülkeye arama gerçekleştirirse sistem tarafından mail ile uyarılarak gerekli önlemlerinizi alabilirsiniz.

- Log in to 3CX Management console: Yönetim konsoluna girişlerde sizi mail ile bilgilendirir. Bu bilginiz dahilinde olmayan bir girişimse “Root/Yönetici Hesabı Kimlik Bilgilerini Değiştirin” başlığı altındaki işlemleri uygulayınız. Not: “IP Adresi ile Yönetim Konsolu ve Web İstemcisi Yönetici Görünümüne Erişimi Sınırlayın” başlığı altındaki yönergeleri uygulayarak bu tür yetkisiz giriş olaylarını en aza indirmiş olursunuz.

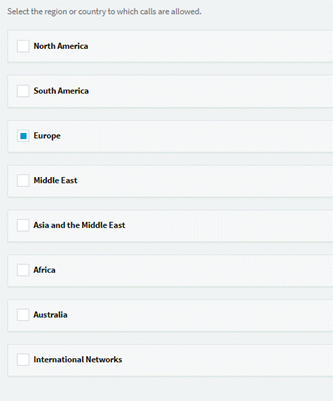

7. Eylem: İletişim Halinde Olmadığınız Ülkelere Yönelik Aramaları Yasaklayın.

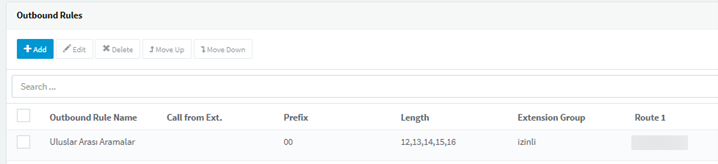

Firmanız bünyesinde uluslararası aramalar yapmıyorsanız. “Securty -> Allowed Country Codes” menüsü altında bulunan Ülke tablolarında sadece bulunduğunuz ülke dışında başka bir ülkeye izin vermeyiniz. Firmanız bünyesinde Uluslararası arama yapılacaksa sadece iletişim kuracağınız Ülkeler dışında izin vermeyiniz. Yaygın olarak yapılan bir hata yapılandırma sürecini kısaltmak için kıtanın tamamına izin vermektir. Kullanıcıların bir Ülkeye yönelik arama yapmak istediklerinde “Arama sistem yöneticiniz tarafından engellenmiştir” uyarısını aldıklarında yönetici ile temasa geçmeleri ve kontrollü bir şekilde izinlerin verilmesi daha uygun olacaktır. İzin verilen ülkeler tablosunun sağlıklı bir şekilde çalışması için aranacak numaranın başında Prefix olmamalıdır. Operatörünüzün iletişim için size sunduğu arama planında prefix kullanılıyorsa uluslararası arama planını operatörünüz tarafında oluşturmanız gerekecektir. Alınabilinecek bir diğer önlem ise “Outbound Rules” tablosunda Uluslararası arama kuralınızın sadece Uluslararası arama yapacak kullanıcılar ile sınırlandırılmasıdır. “Call from Ext” alanında ya da önceden tanımlanmış bir “User Group” ile kuralı sınırlandırmak daha güvenli bir yol olacaktır.

Sık Sorulan Sorular?

S: 5?

C: 5